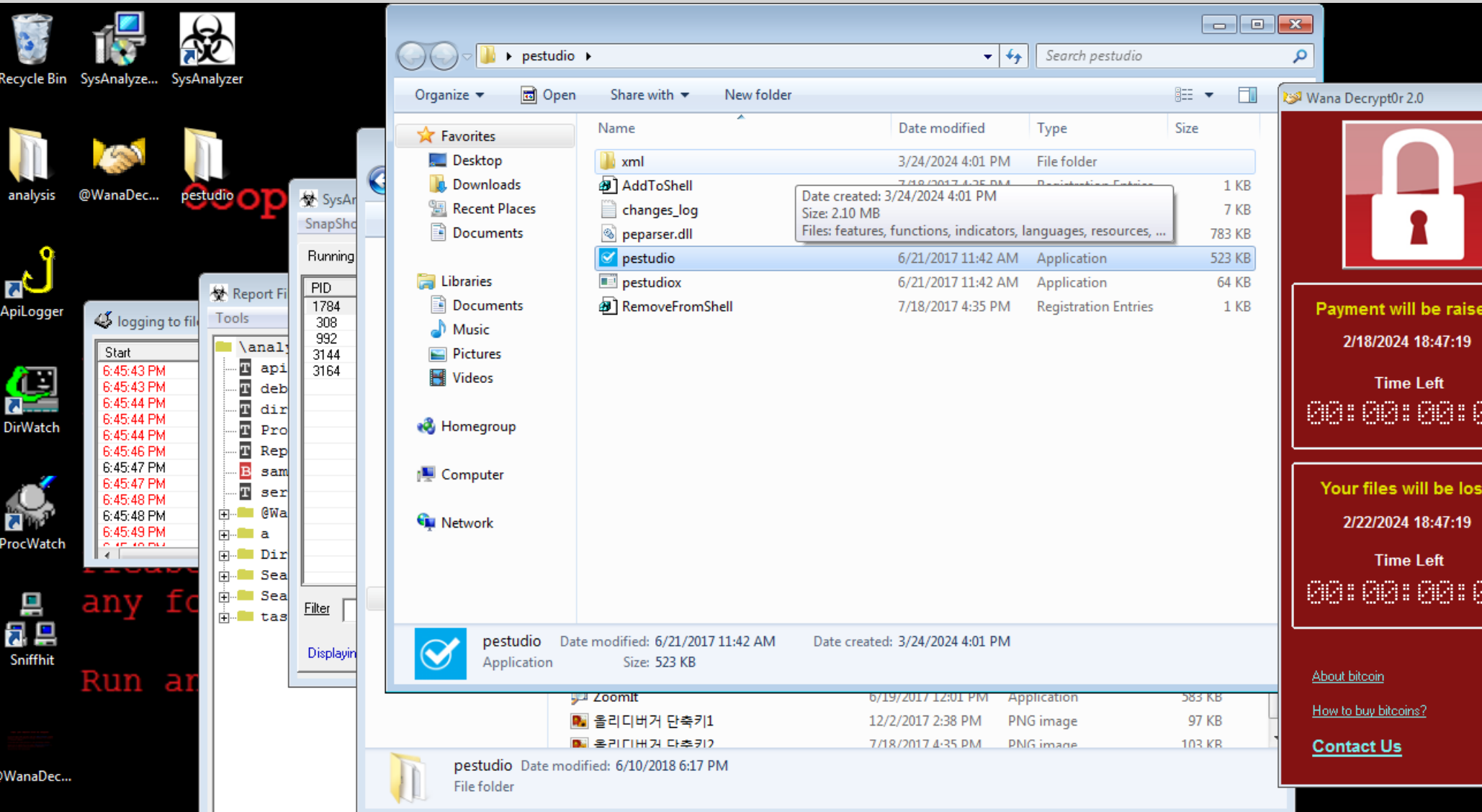

버프스위트로 실행해보장 저기서 저 첫번째 사진 view details 누르고 밑에 내려가면 check stock 라는 버튼이 있는데 눌러보면 이렇게 뜬다 여기서 보면 옆에 xml로 저렇게 stockCheck가 있는 것을 볼 수 있는데, 이를 이용해서 XXE attack을 해보자! 우선 Action > Send to Repeater 눌러주고 Repeater에서 받은 내용을 수정해보자! xml 밑에 외부 엔티티를 추가하자! 그리고 productId 부분을 우리가 설정한 엔티티의 변수 xxe로 설정해주고 Send를 누르면 이렇게 결과가 나온다. 굳~ 패스워드가 다 보이네용