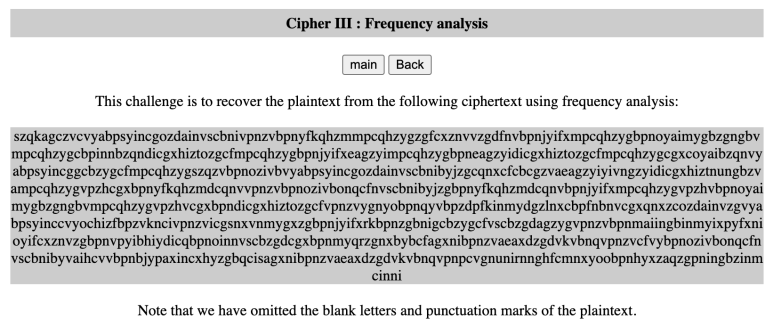

참 재밌는 문제입미다 웹사이트를 실행해보면요 요렇게 생겼습니다 그럼 이제 python 파일을 한번 볼게여 이 코드를 한번 분석해 봅시다. user_input = request.form.get('user_input') cmd = f'echo $({user_input})' 우선 요 부분을 보면 웹페이지에서 볼 수 있는 text 입력 칸이 user_input이라는 변수로 받게 되고 cmd라는 변수에 저장됩니다. if 'flag' in cmd: return render_template('index.html', result='No!') 그리고 만약 우리가 입력한 값에 'flag'라는 철자가 들어가게 된다면 무조건 No!를 출력하도록 되어있는 걸 볼 수 있습니다. try: output = subp..