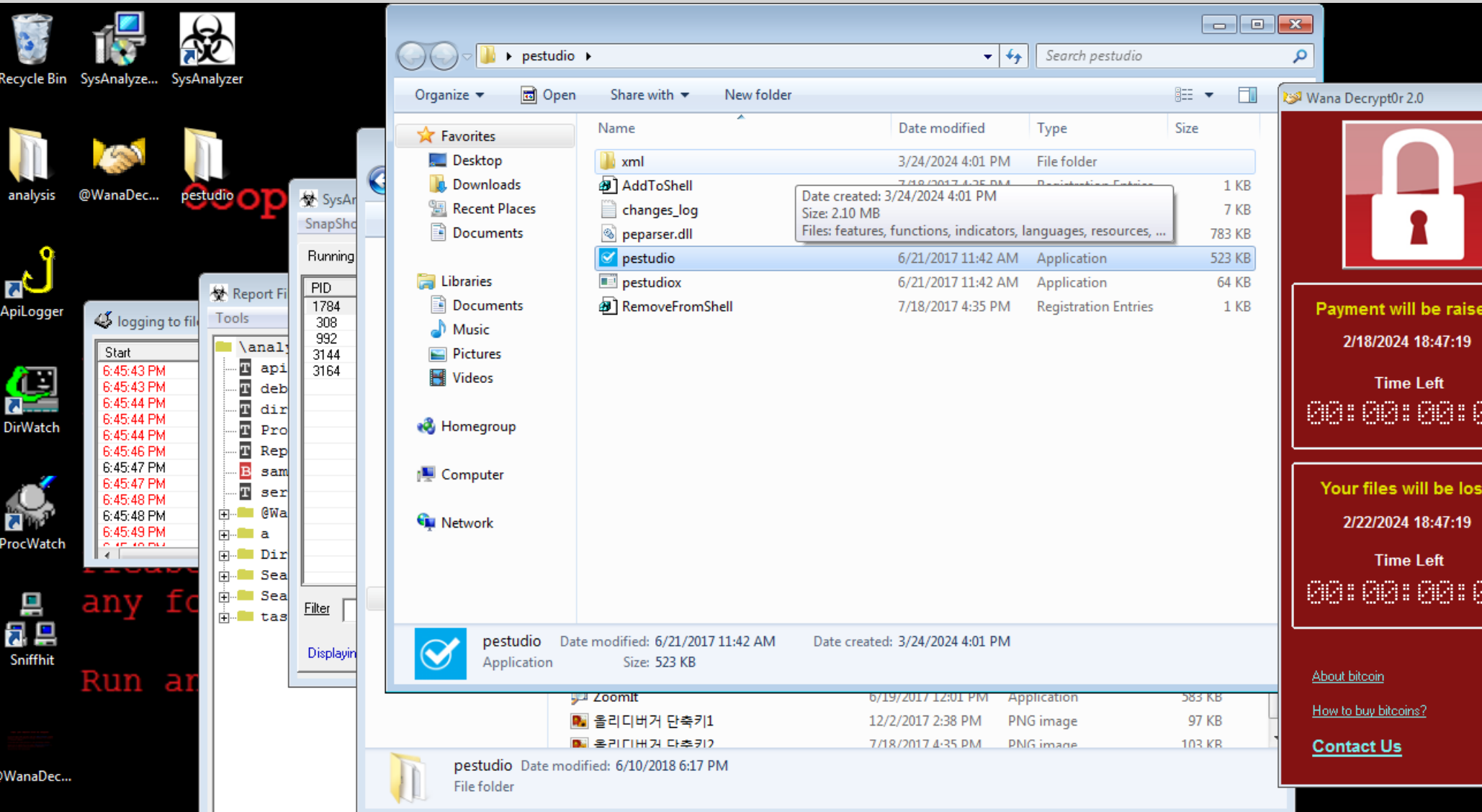

전에 이미 랜섬웨어에 걸린 윈도우에서 pestudio를 열어준다

여기에 이제 C드라이브에 있는 a.exe를 드롭해주면 이렇게 떠야 하는데...

나는 왜 안뜰까 ㅜㅜ

이렇게 아무것도 안뜸...

뭐지?

일단 강의 내용 바탕으로 쓰기..

이 a.exe 같은 경우에는 킬스위치, 네트워크 전파, 드로핑하고 파일을 설치하는 등의 일들을 함!!

여기서 리소스를 클릭하면 a.exe 안에 숨겨진 파일을 볼 수 있음!!

맨 위에 있는 R 의 dump를 떠서 바탕화면에 b.exe로 저장해줍니당 (얘가 사실 나중에 taskche.exe 임)

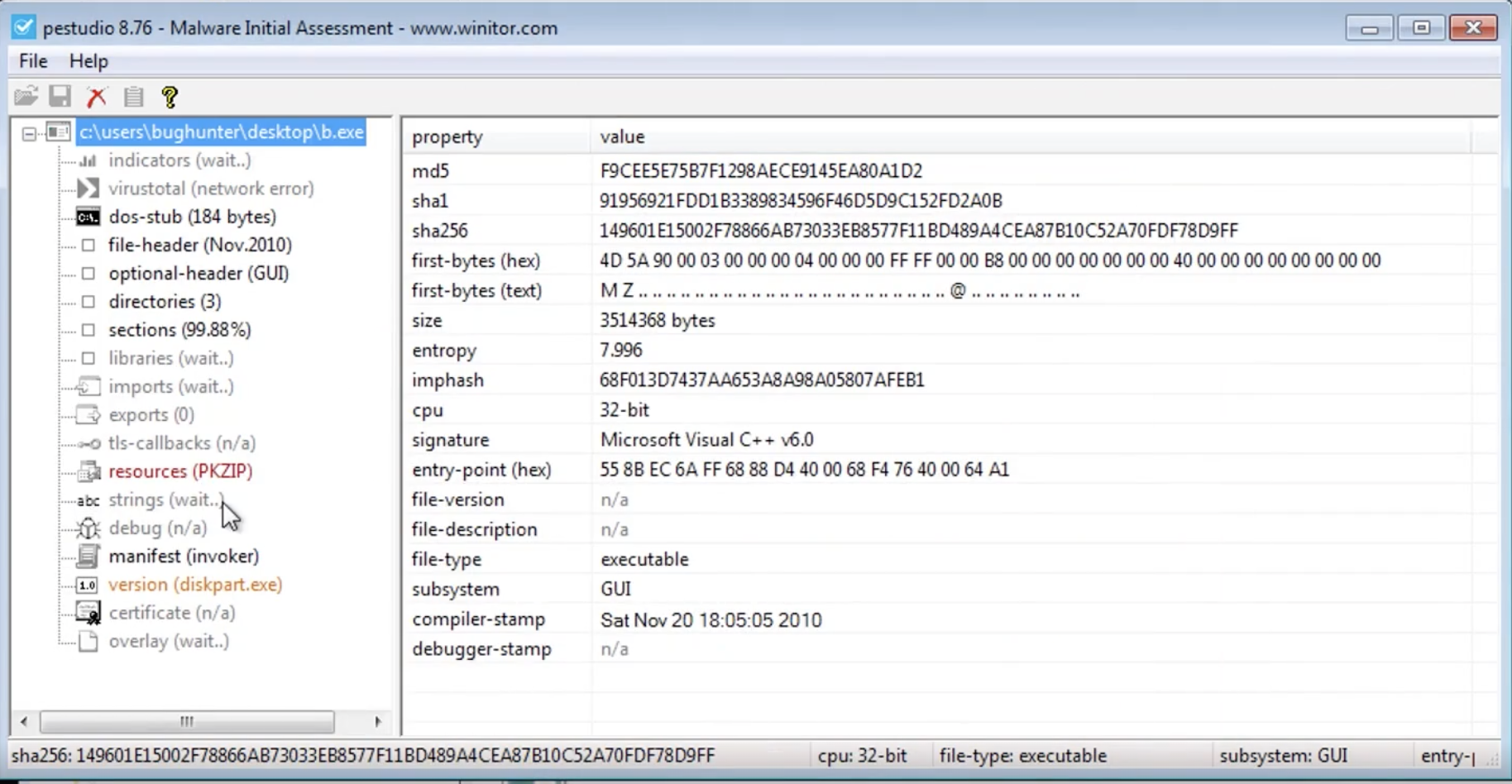

이걸 다시 pestudio로 열자~~

여기에 resources(PKZIP) 이라고 있음!!!

여기서 보면, 전체 b.exe 파일의 크기의 98퍼를 이 pkzip 파일이 차지하는 것을 볼 수 있다.

따라서, 이 실행파일은 드로퍼로서의 역할을 하는것을 알 수 있으며 이 zip 파일 안에 진짜 랜섬웨어가 있는 위치라는 것을 알 수 있다!

얘를 분석하기 위해서 다시 덤프를 떠보장

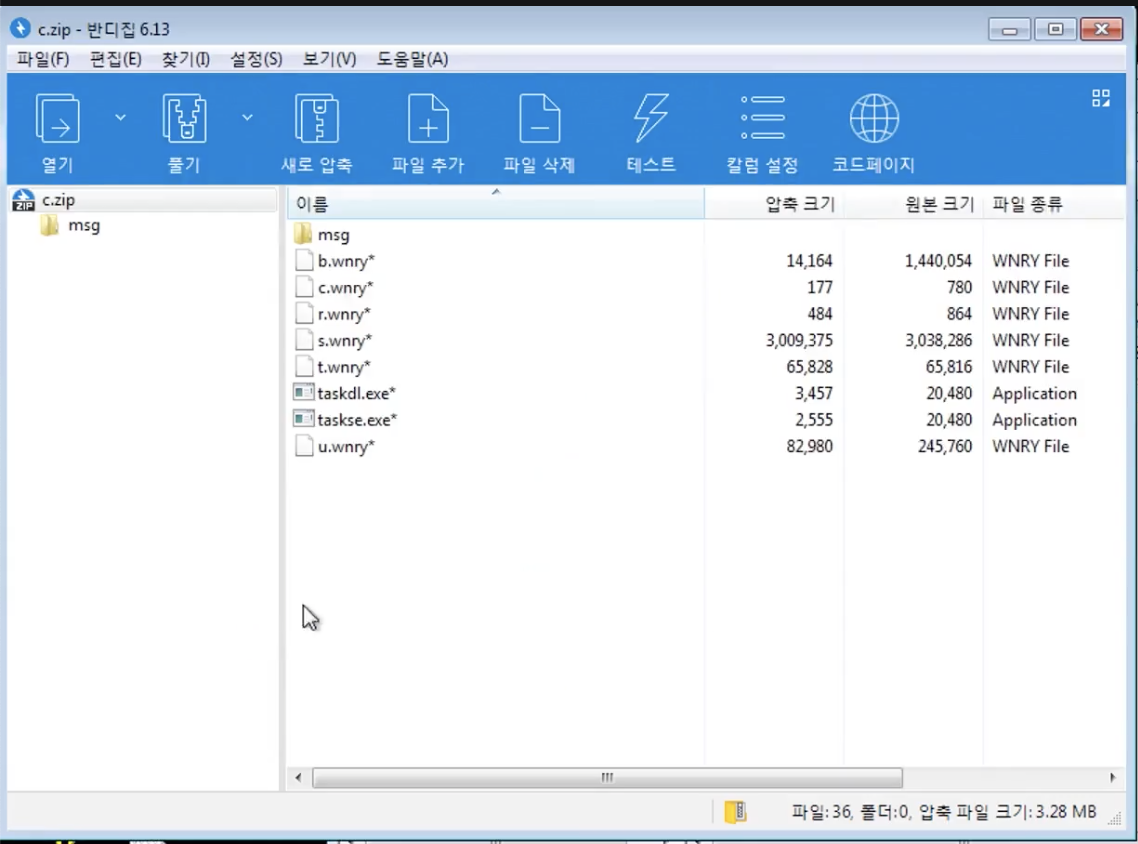

c.zip 이라고 저장!!

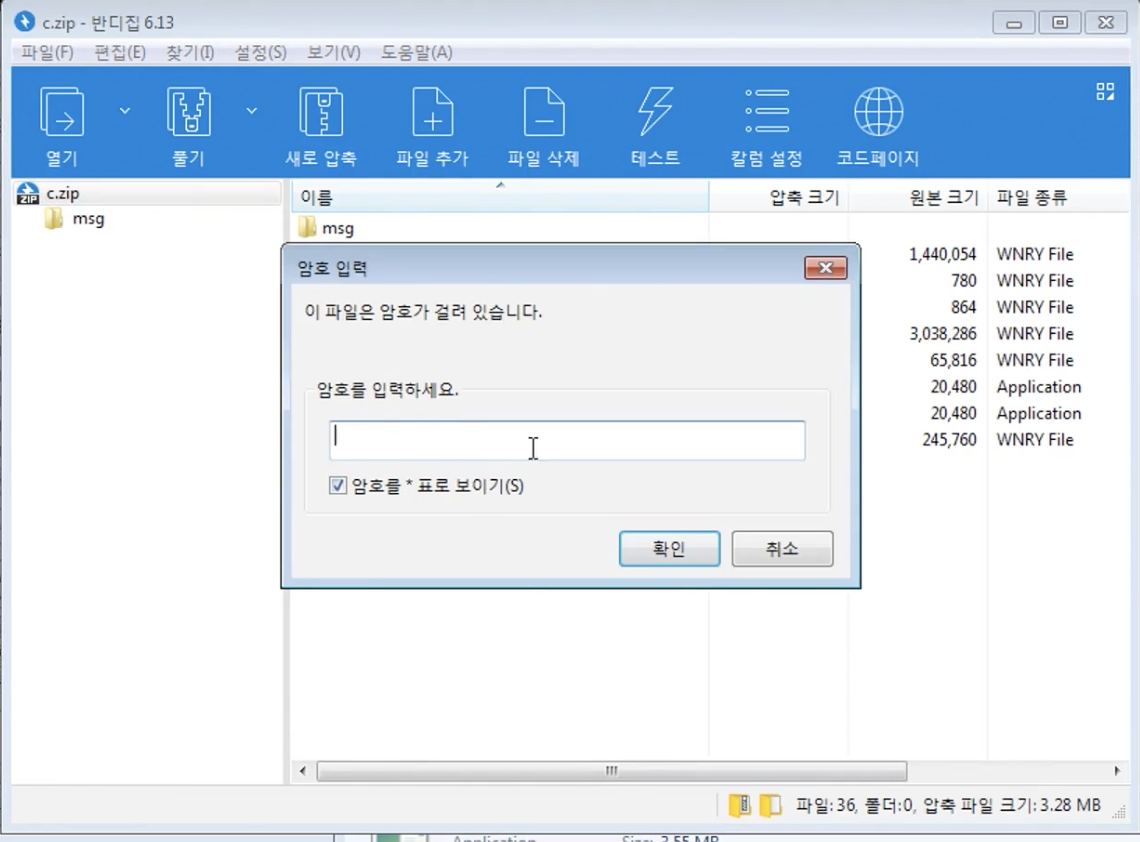

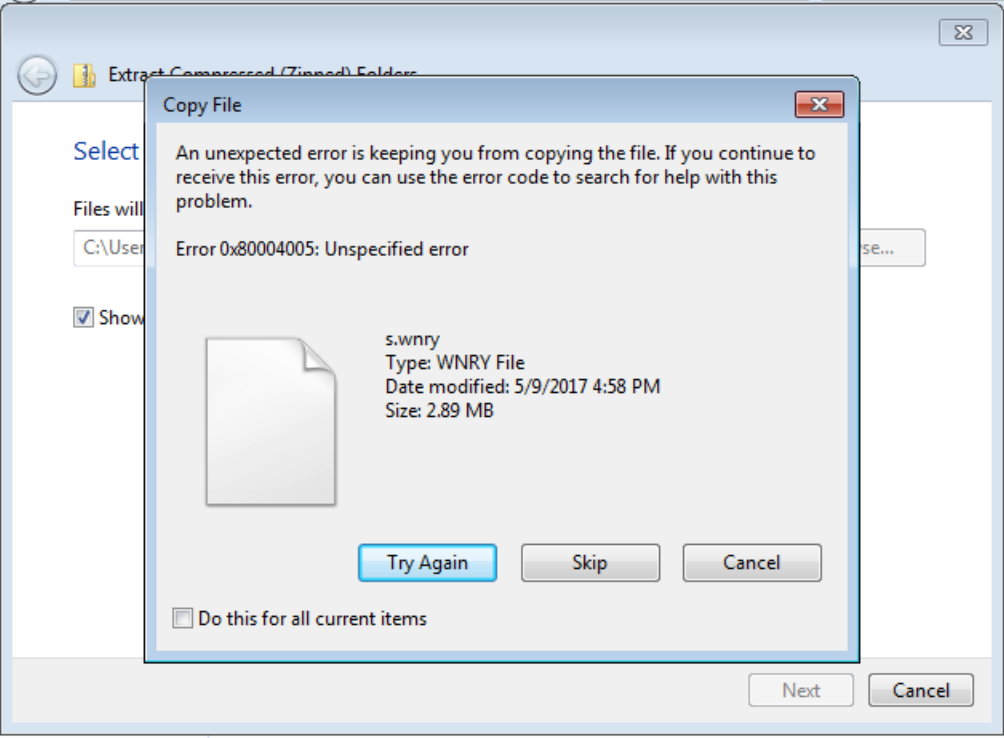

근데 압축을 풀려고 하면...

이렇게 암호를 대야 하는데, 이 암호는 실행파일에서 찾을 수 있음!! (a.exe)

그러면 실행파일에서 한번 암호를 찾아봅시다

분석을 계속 해보면

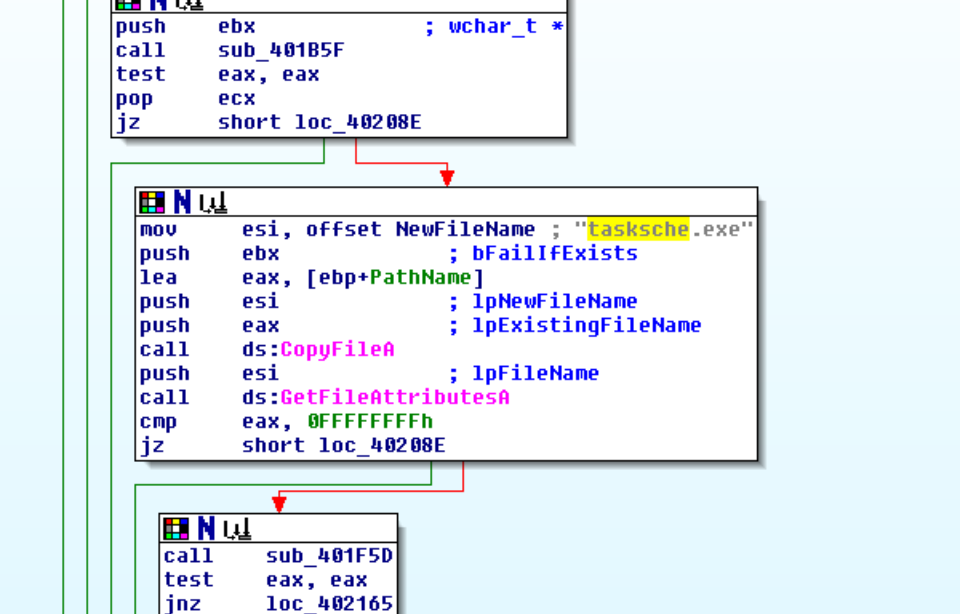

여기서 보면 taskche.exe 파일이 있는지 확인하는것 같고, 없다면 copy를 진행하는것 같다

이때 밑으로 내려가면

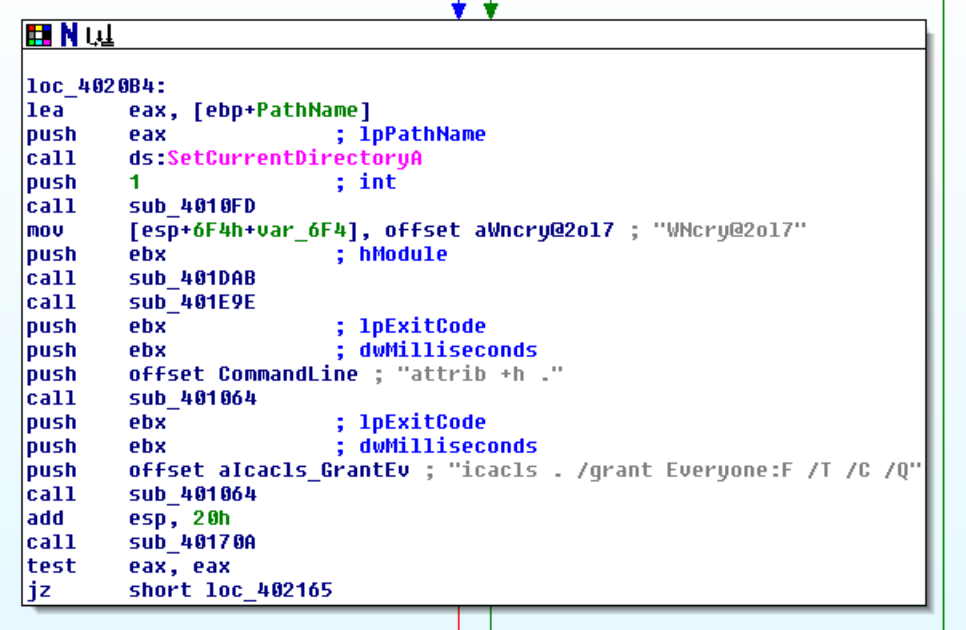

여기서 이상한 스트링인 "WNcry@2ol7" 이라는 스트링이 보이는데 이걸 스택으로 집어넣고 sub_401DAB 함수를 호출하는 것을 볼 수 있다.

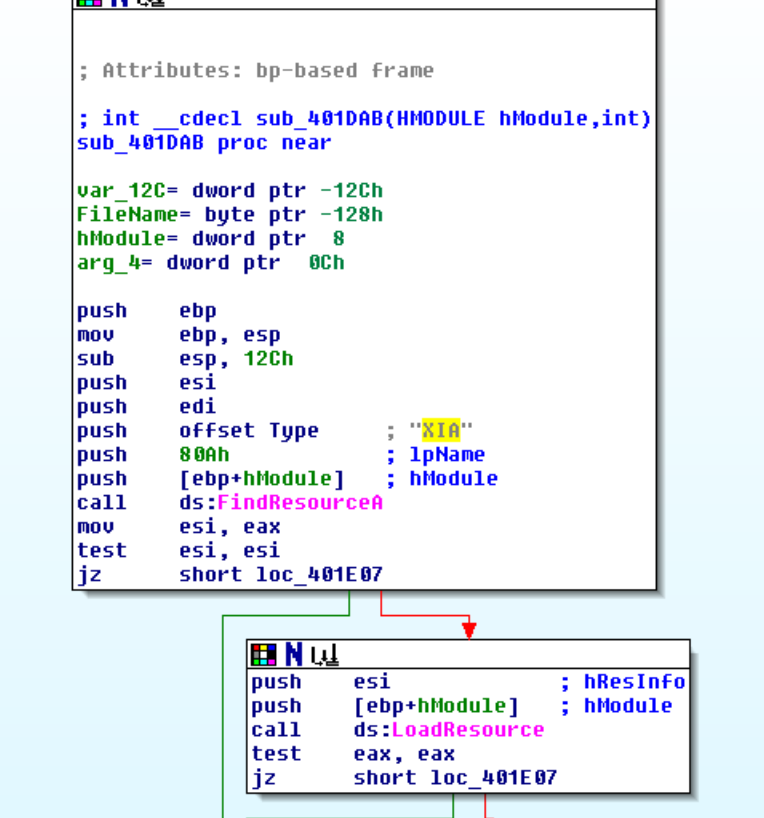

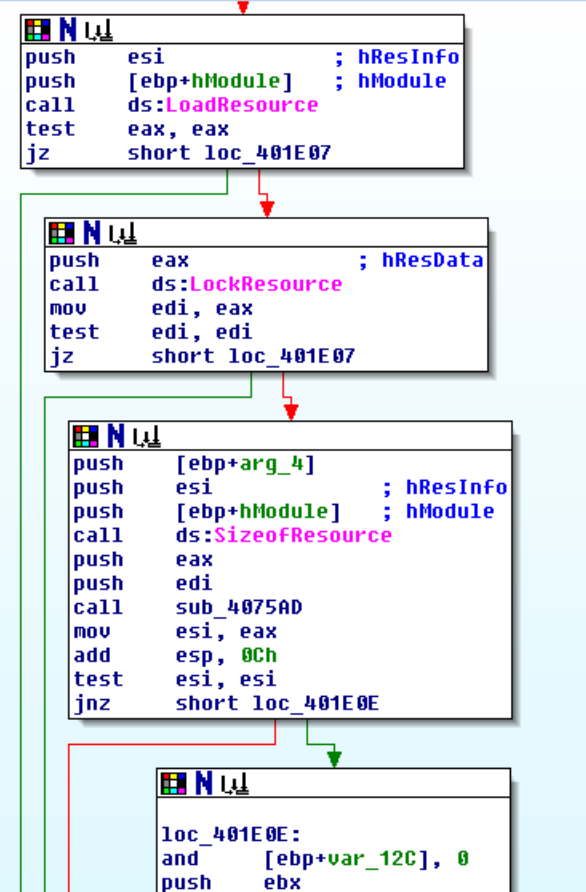

sub_401DAB 함수로 들어가보자

그러면 아까 pkzip에서 봤던 XIA 라는 스트링이 보인다!

여기서 함수를 보면 굉장히 리소스 정보를 많이 사용하는 것을 볼 수 있다.

여기서, 우리는 zip 파일을 리소스 섹션에서 가져왔으므로 리소스를 부르기 전(sub_401DAB 함수를 실행하기 전)에 스택에 넣은 스트링이 zip 파일의 암호라고 추측해볼 수 있다!

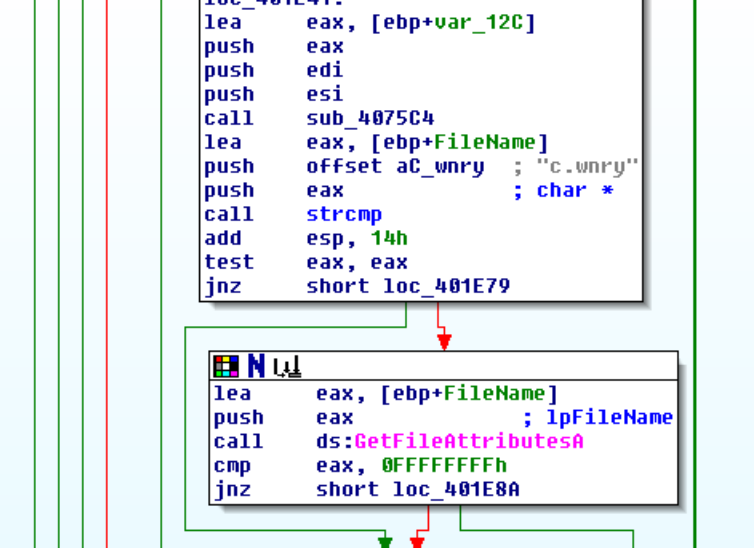

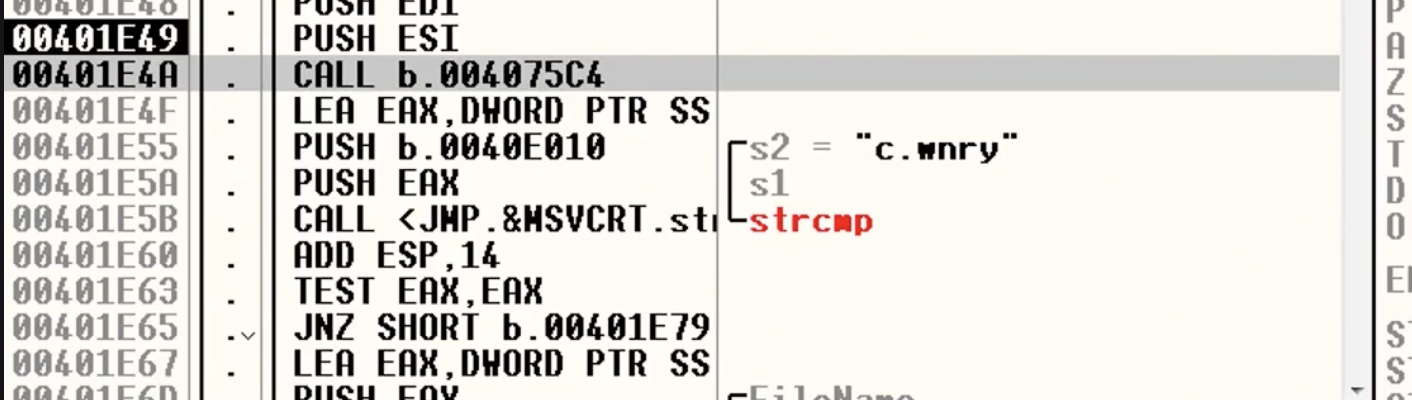

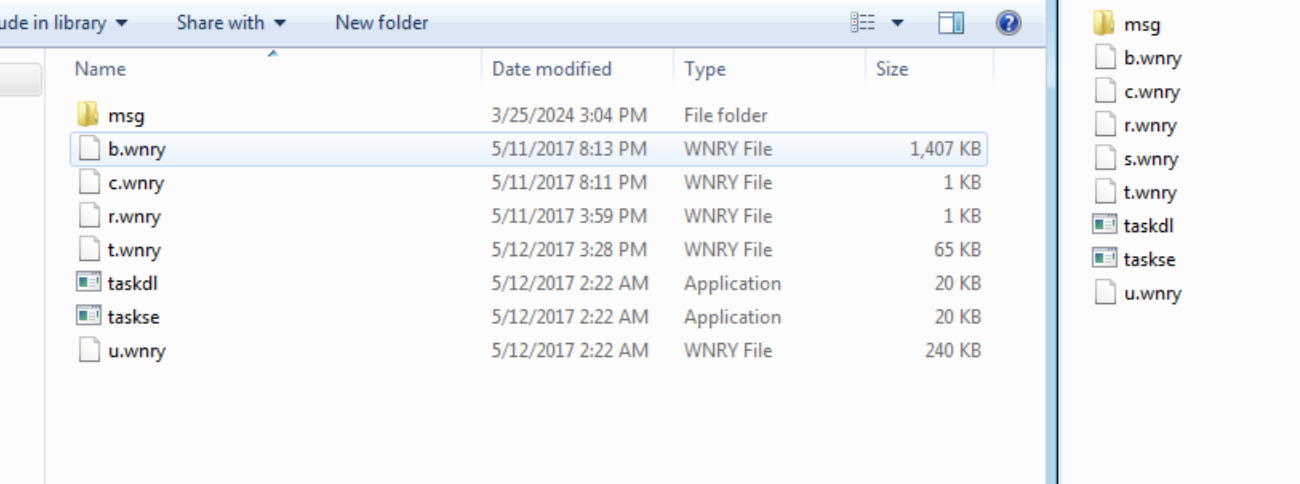

실제로 아래 사진에서 볼 수 있듯이 계속 c.wnry를 찾으면서 압축을 푸는 과정을 거치는것을 볼 수 있다.

그럼 WNcry@2ol7 스트링을 넣어서 압축을 풀어보자

나는 이렇게 에러가 뜨긴 했음...

s.wnry 빼고는 전부 추출 완료!

사실 s.wnry는 토르 네트워크 관련한 애라서 없어도 별 문제는 없음...!!

압축 풀기 끝~~~

다음에는 각 파일의 설명 알아보기 & 복호화 해보기!!

강의 외 참고: https://medium.com/@danif99/wannacry-malware-analysis-2a7fbd598776

'study > 악성코드 분석' 카테고리의 다른 글

| WannaCrypto t.wnry 복호화 (0) | 2024.03.26 |

|---|---|

| WannaCrypto 리소스 파일 내용 분석 (0) | 2024.03.25 |

| WannaCrypto 리소스 파일 추출 (1) | 2024.03.23 |

| WannaCrypto 웜 분석 (2) | 2024.03.16 |

| WannaCrypto 웜 동작 함수 찾기 (2) (0) | 2024.02.22 |