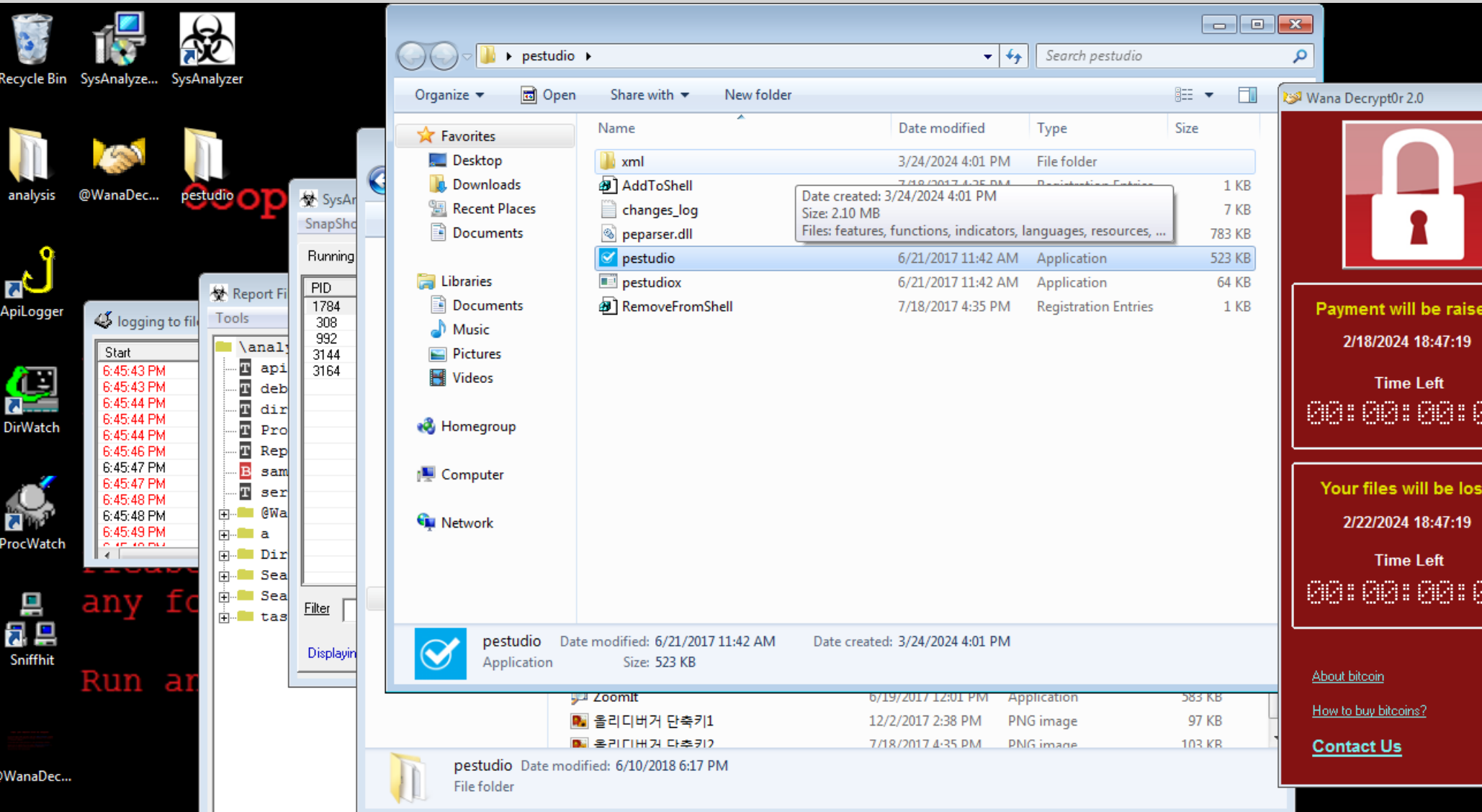

전에 이미 랜섬웨어에 걸린 윈도우에서 pestudio를 열어준다 여기에 이제 C드라이브에 있는 a.exe를 드롭해주면 이렇게 떠야 하는데... 더보기 나는 왜 안뜰까 ㅜㅜ 이렇게 아무것도 안뜸... 뭐지? 일단 강의 내용 바탕으로 쓰기.. 이 a.exe 같은 경우에는 킬스위치, 네트워크 전파, 드로핑하고 파일을 설치하는 등의 일들을 함!! 여기서 리소스를 클릭하면 a.exe 안에 숨겨진 파일을 볼 수 있음!! 맨 위에 있는 R 의 dump를 떠서 바탕화면에 b.exe로 저장해줍니당 (얘가 사실 나중에 taskche.exe 임) 이걸 다시 pestudio로 열자~~ 여기에 resources(PKZIP) 이라고 있음!!! 여기서 보면, 전체 b.exe 파일의 크기의 98퍼를 이 pkzip 파일이 차지하는 것..