웜의 동작을 리버싱해보자!

윈도우 환경을 두개를 깔아줍니다.

이때 네트워크 설정은 'host only network'로 해서 외부 인터넷과 차단되게 설정해줍니다.

(이때 ip가 각각 달라야함!!)

왜냐면 외부와 연결이 되면 그 연결이 끊겨버리는, 더 이상 악성코드가 동작하지 않는 환경이 됨!!

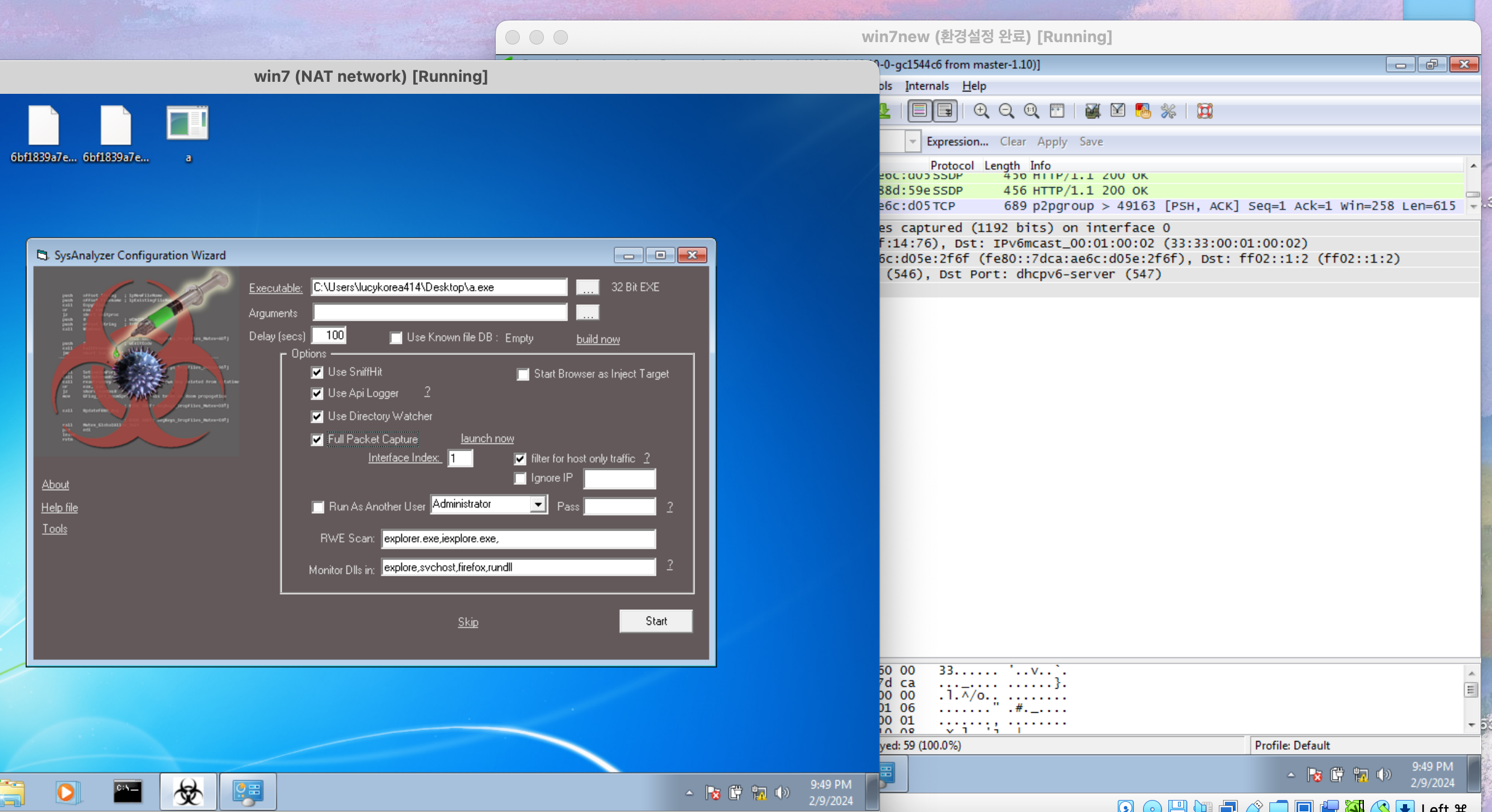

6b~ 로 시작하는 악성코드를 압축 해제하고 a.exe로 저장해준다

이때 이 실행파일을 SysAnalyzer에 넣고 분석하면 됨. 근데,,, 원래 얘가 부팅을 리부트를 할때 감염을 시켜서 SysAnalyzer에 넣고 분석을 하려고 해도 잘 안 보임

-> 그래서 와이어샤크로 분석해보자!!

우선 두 pc 모두 네트워크를 홈네트워크로 바꿔주자

와이어샤크 실행시키고 캡쳐하기~

갑자기 이런 에러가 떴지만.. 일단 프로그램 닫고 킵고잉

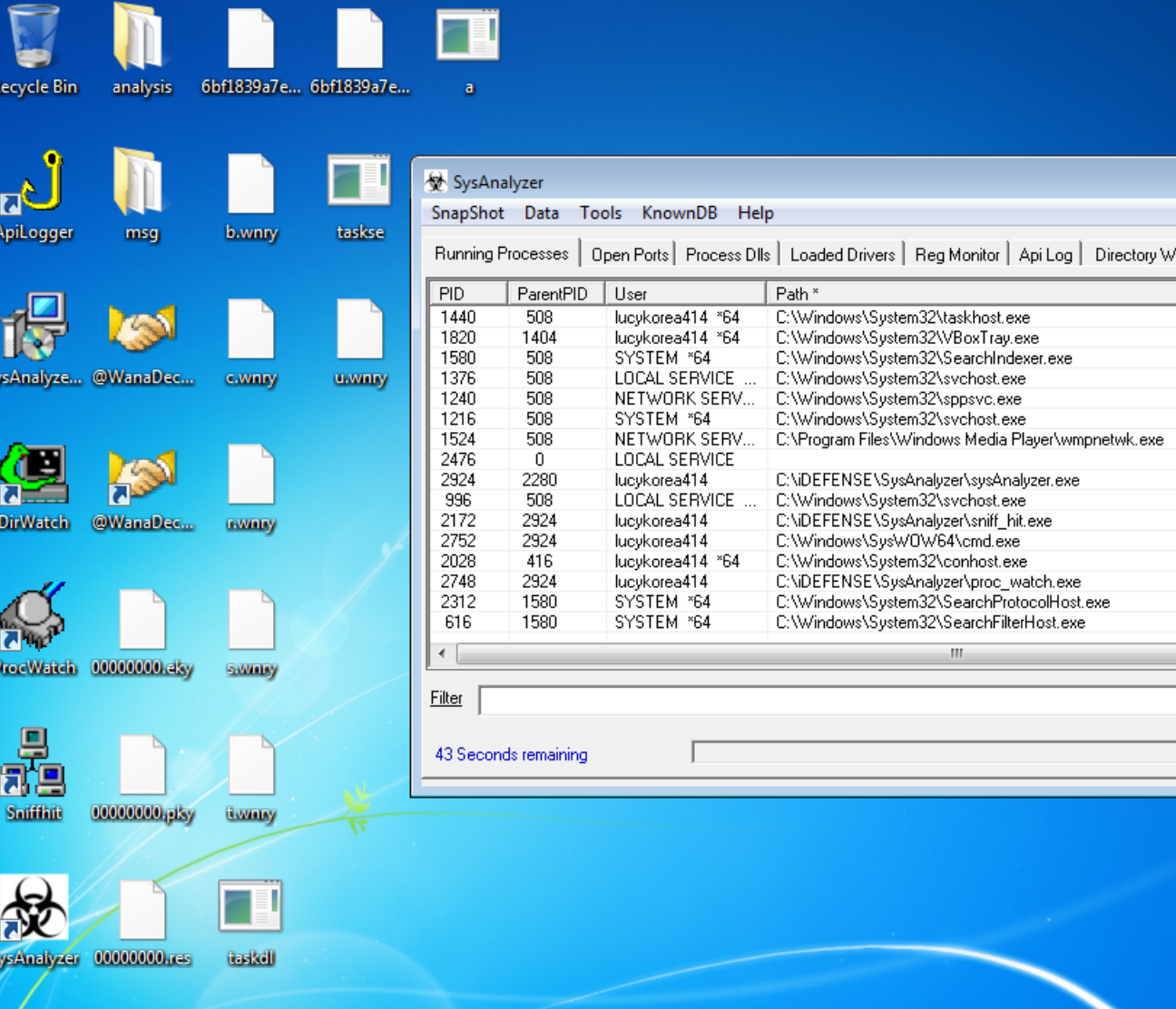

이렇게 감염이 되기 시작하면 이상한 파일들이 막 생기는걸 볼 수 있다!!

강의에서는 100초가 지나기 전에 다 감염이 됐는데 나는 감염이 안됐다 ㅜ 아까 나타난 에러때문이었나...

다시 200초로 시간을 늘리고 해봤다

일단 본 컴터는 감염이 성공적으로 이뤄졌는데..

와이어샤크 돌린 곳은 강의처럼 감염이 안됐다 ㅜ

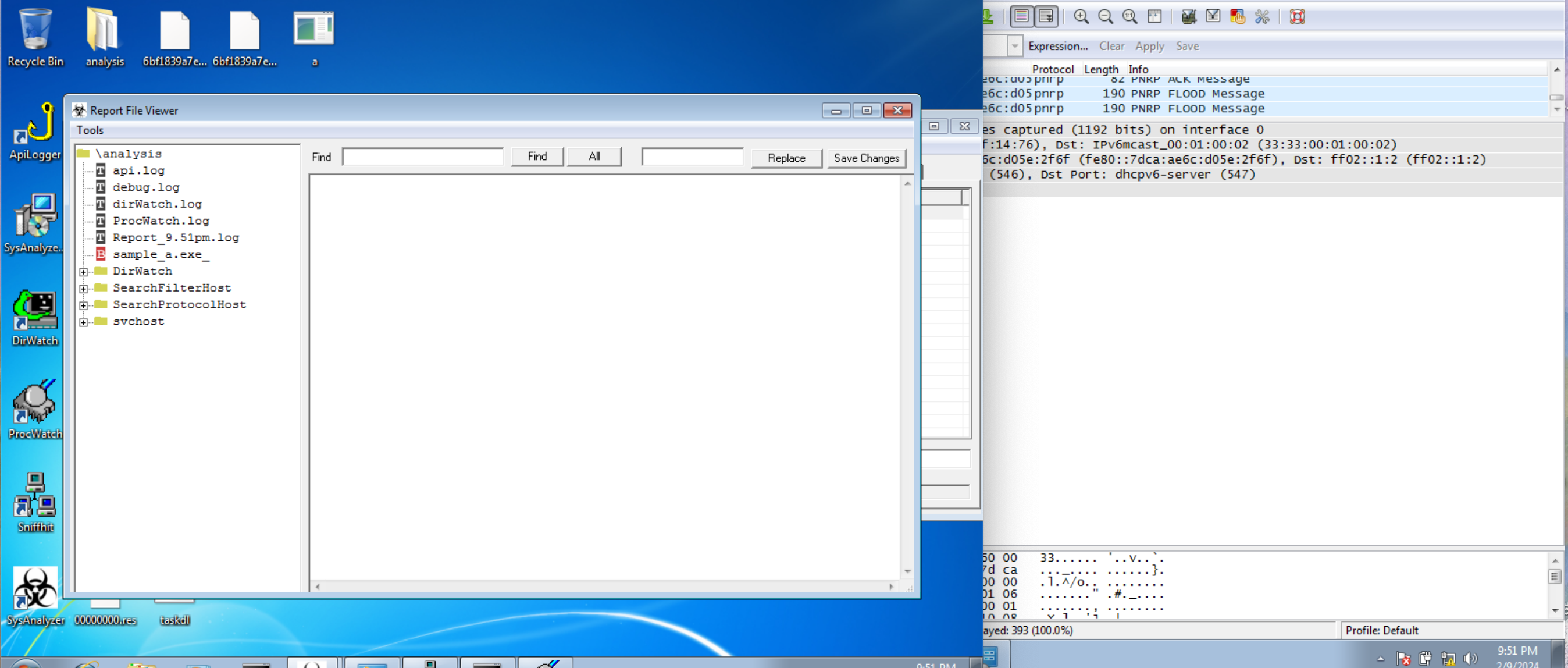

왜 그런지 모르겠지만 일단 분석해보자

일단 와이어샤크에서 smb 부분만 필터 걸어서 보면

이렇게 뜨는데 사실 강의에서는 이렇게 뜬다

ㅜㅜ 좀 다르지만... 일단 킵고잉

여기서 보면 저번에 봤던 unknown user 도 보인다!

여기까지만 내가 했던 실습에서 확인할 수 있었는데

강의에서는 smb malformed packet 도 확인이 돼서

이렇게 뜨는걸 볼 수 있다.

얘는 그냥 잘못된 패킷 정도로 볼 수 있음!!

'study > 악성코드 분석' 카테고리의 다른 글

| WannaCrypto 리소스 파일 추출 (1) | 2024.03.23 |

|---|---|

| WannaCrypto 웜 분석 (2) | 2024.03.16 |

| WannaCrypto 웜 동작 함수 찾기 (2) (0) | 2024.02.22 |

| WannaCrypto 웜 동작 함수 찾기 (1) (1) | 2024.02.11 |

| MSF를 활용한 SMB 취약점 공격 (0) | 2024.02.05 |